Облачные сервисы привлекают организации не просто из-за модного пиара, а есть действительно причины делающие их внедрение выгодными. Это отсутствие необходимости в приобретении железа (PaaS), софта (SaaS), их последующей модернизации, и сокращение временных затрат на внедрение. При внедрении сервиса тяжело изначально правильно подобрать железо, в итоге всегда берут с запасом, но после успешного внедрения выясняется, что мощность используется всего на треть (то есть средства потрачены зря), но хуже когда ее не хватает. Здесь облака выигрывают, ведь очень просто увеличить или уменьшить ресурсы, да и, как правило, нет банальных простоев из-за выхода оборудования.

Рис.

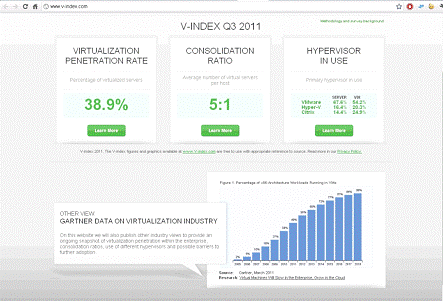

То есть достаточно заплатить, арендовать и приступать к работе. Если ресурсов сервера станет недостаточно, их также легко можно увеличить. Большую роль здесь играет успех виртуализации, которая по данным v-index.com достигла уже 38.9%. Единственное, что остается не выясненным — это вопрос безопасности. Самое интересное, что проблема кроется в самом принципе организации данных. Ранее пользователь самостоятельно подбирал и настраивал приложение, организовывал все сопутствующие вопросы, в том числе защиту и мероприятия по резервному копированию, беспокоясь о сохранности и доступности данных. Теперь все это отдано провайдеру услуг в виде SaaS (Softwareas a Service, приложение как сервис) или PaaS (Platformas a Service, платформа как услуга), и как у него все организовано, часто приходится только догадываться. Поэтому организациям приходится полностью доверятьпоставщику, который правда не всегда может гарантировать отсутствие неприятностей.

Именно риск потерять разом все данные, помноженный на возможность утечки конфиденциальной информации, останавливает многих потенциальных пользователей от внедрения SaaS. К слову о рисках, специалисты безопасности при разработке системы защиты оперируют именно этим понятием. То есть если данные никому не нужны, то и смысла строить баррикады нет, достаточно замка.

Именитые игроки на рынке, защищены на порядок лучше, чем серверная в небольшой организации, за безопасностью следит целая служба, компания заботится о своем имидже и поэтому проводит весь комплекс мероприятий. К тому же если компания поставщик услуг давно работает на рынке и забоится о своей репутации, имеет подготовленный персонал (а как иначе удержаться) и она должна вызывать больше доверия, чем вчерашний студент, нанятый на испытательный срок.

Архитектура серверов корпоративных баз данных

... сегодня имеется целый ряд различных архитектур баз данных, рынок UNIX-систем, кажется, остановился главным образом ... и организаций составляют корпоративные серверы различного функционального назначения, построенные на базе операционной системы Unix. Архитектура ... сервера. Под масштабируемостью понимается возможность для модернизации сети или вычислительной платформы на случай необходимости увеличить ...

Если в случае внутреннего сервиса, за его сетевую безопасность полностью отвечает админ, который размещая его в DMZ полностью контролирует весь трафик ограничивая доступ только с доверенных сетей при помощи файервола и другими методами (VPN, /etc/host.allow).

В случае DDOS атаки на провайдера или одного из клиентов могут пострадать сразу несколько организаций. Не меньшие проблемы возникнут в случае взлома сервиса. Теперь же эта функция частично переходит к разработчикам сервиса, а в руки штатного админа получаем меньше методов контроля, работающих в случае SaaS вообще на уровне приложений и вряд ли имеющих большую гибкость. И это хорошо, если такие есть. Кроме этого становится на порядок тяжелее управлять правилами местного файервола.

Не менее важный вопрос — возможная миграция на другую платформу или сервис. Что делать при смене провайдера, Если инструменты миграции? Ведь зависимость от одного поставщика тоже не всех может устроить. И не обязательно это может быть внеплановое повышение цен не укладывающихся в бюджет, а например недостаточно каких-либо важных функций или невозможность интеграции с текущей инфраструктурой. В случае SaaS здесь проблем больше, так как приложения часто имеют специфическую структуру данных, а вот скачать и перенести ОС в VMwarevCloudDirector проблем нет.

1.Что такое облачные сервисы? Облачные вычисления

Это модель обеспечения повсеместного и удобного сетевого доступа по требованию к общему пулу (англ. pool) конфигурируемых вычислительных ресурсов (например, сетям передачи данных, серверам, устройствам хранения данных, приложениям и сервисам — как вместе, так и по отдельности), которые могут быть оперативно предоставлены и освобождены с минимальными эксплуатационными затратами и/или обращениями к провайдеру.

Потребители облачных вычислений могут значительно уменьшить расходы на инфраструктуру информационных технологий (в краткосрочном и среднесрочном планах) и гибко реагировать на изменения вычислительных потребностей, используя свойства вычислительной эластичности (англ. elasticcomputing) облачных услуг.

История

Первоначально концепция использования вычислительных ресурсов по принципу системы коммунального хозяйства была предложена в 1960-е годы Джоном Маккарти.

Возникновение англоязычного термина начало активно обсуждаться в 2008 году в одной из тематических интернет-конференций. В результате дискуссии выдвигались различные версии, по одной из которых термин сloud был впервые использован главой компании Google Эриком Шмидтом в выступлении и получил распространение в средствах массовой информации. Другая популярная версия предполагает, что термин cloudcomputing стал широко употребляться в США с 2005 года после запуска компанией Amazon.com проекта ElasticComputeCloud (Amazon EC2) и широко распространился в бизнесе, среди поставщиков информационных технологий и в научно-исследовательской среде. Термин «облако» используется как метафора, основанная на изображении Интернета на диаграмме компьютерной сети, или как образ сложной инфраструктуры, за которой скрываются все технические детали.

БАЗЫ ДАННЫХ И ИХ ЗАЩИТА

... MySQL . Дать обзор средств защиты баз данных. Обзор баз данных и их классификация Классификация БД по модели данных : 1. Реляционная модель данных - это абстракция данных, которая представляет данные в базе данных в виде набора таблиц, ...

Характеристики

Национальным институтом стандартов и технологий США зафиксированы следующие обязательные характеристики облачных вычислений:

- Самообслуживание по требованию (англ. selfserviceondemand), потребитель самостоятельно определяет и изменяет вычислительные потребности, такие как серверное время, скорости доступа и обработки данных, объём хранимых данных без взаимодействия с представителем поставщика услуг;

- Универсальный доступ по сети, услуги доступны потребителям по сети передачи данных вне зависимости от используемого терминального устройства;

- Объединение ресурсов (англ.

resourcepooling), поставщик услуг объединяет ресурсы для обслуживания большого числа потребителей в единый пул для динамического перераспределения мощностей между потребителями в условиях постоянного изменения спроса на мощности; при этом потребители контролируют только основные параметры услуги (например, объём данных, скорость доступа), но фактическое распределение ресурсов, предоставляемых потребителю, осуществляет поставщик (в некоторых случаях потребители всё-таки могут управлять некоторыми физическими параметрами перераспределения, например, указывать желаемый центр обработки данных из соображений географической близости);

- Эластичность, услуги могут быть предоставлены, расширены, сужены в любой момент времени, без дополнительных издержек на взаимодействие с поставщиком, как правило, в автоматическом режиме;

— Учёт потребления, поставщик услуг автоматически исчисляет потреблённые ресурсы на определённом уровне абстракции (например, объём хранимых данных, пропускная способность, количество пользователей, количество транзакций), и на основе этих данных оценивает объём предоставленных потребителям услуг.

С точки зрения поставщика, благодаря объединению ресурсов и непостоянному характеру потребления со стороны потребителей, облачные вычисления позволяют экономить на масштабах, используя меньшие аппаратные ресурсы, чем требовались бы при выделенных аппаратных мощностях для каждого потребителя, а за счёт автоматизации процедур модификации выделения ресурсов существенно снижаются затраты на абонентское обслуживание.

С точки зрения потребителя, эти характеристики позволяют получить услуги с высоким уровнем доступности (англ. highavailability) и низкими рисками неработоспособности, обеспечить быстрое масштабирование вычислительной системы благодаря эластичности без необходимости создания, обслуживания и модернизации собственной аппаратной инфраструктуры.

Удобство и универсальность доступа обеспечивается широкой доступностью услуг и поддержкой различного класса терминальных устройств (персональных компьютеров, мобильных телефонов, интернет-планшетов).

2.Модели развёртывания

Частное облако (англ. privatecloud) — инфраструктура, предназначенная для использования одной организацией, включающей несколько потребителей (например, подразделений одной организации), возможно также клиентами и подрядчиками данной организации. Частное облако может находиться в собственности, управлении и эксплуатации как самой организации, так и третьей стороны (или какой-либо их комбинации), и оно может физически существовать как внутри, так и вне юрисдикции владельца.

Публичное облако (англ. publiccloud) — инфраструктура, предназначенная для свободного использования широкой публикой. Публичное облако может находиться в собственности, управлении и эксплуатации коммерческих, научных и правительственных организаций (или какой-либо их комбинации).

Беспроводной стандарт передачи данных wimax

... Обеспечения беспроводного широкополосного доступа как альтернативы выделенным линиям и DSL. Предоставления высокоскоростных сервисов передачи данных и телекоммуникационных услуг. ... стандарт предписывает лишь реализовать скорость 11 Мбит/сек (802.11b). Шифрование WPA(2) недоступно, только легковзламываемый WEP. Глава 2. WiMAX 2.1 WiMAX WiMAX (англ. ... дополнительное шифрование (например VPN) для защиты ...

Публичное облако физически существует в юрисдикции владельца — поставщика услуг.

Гибридное облако (англ. hybridcloud) — это комбинация из двух или более различных облачных инфраструктур (частных, публичных или общественных), остающихся уникальными объектами, но связанных между собой стандартизованными или частными технологиями передачи данных и приложений (например, кратковременное использование ресурсов публичных облаков для балансировки нагрузки между облаками).

Общественное облако (англ. communitycloud) — вид инфраструктуры, предназначенный для использования конкретным сообществом потребителей из организаций, имеющих общие задачи (например, миссии, требований безопасности, политики, и соответствия различным требованиям).

Общественное облако может находиться в кооперативной (совместной) собственности, управлении и эксплуатации одной или более из организаций сообщества или третьей стороны (или какой-либо их комбинации), и оно может физически существовать как внутри, так и вне юрисдикции владельца.

3.Модели обслуживания. Программное обеспечение как услуга

Программное обеспечение как услуга (SaaS, англ. Software-as-a-Service) — модель, в которой потребителю предоставляется возможность использования прикладного программного обеспечения провайдера, работающего в облачной инфраструктуре и доступного из различных клиентских устройств или посредством тонкого клиента, например, из браузера (например, веб-почта) или интерфейс программы. Контроль и управление основной физической и виртуальной инфраструктурой облака, в том числе сети, серверов, операционных систем, хранения, или даже индивидуальных возможностей приложения (за исключением ограниченного набора пользовательских настроек конфигурации приложения) осуществляется облачным провайдером.

4.Платформа как услуга

Платформа как услуга (PaaS, англ. Platform-as-a-Service) — модель, когда потребителю предоставляется возможность использования облачной инфраструктуры для размещения базового программного обеспечения для последующего размещения на нём новых или существующих приложений (собственных, разработанных на заказ или приобретённых тиражируемых приложений).

В состав таких платформ входят инструментальные средства создания, тестирования и выполнения прикладного программного обеспечения — системы управления базами данных, связующее программное обеспечение, среды исполнения языков программирования — предоставляемые облачным провайдером.

Контроль и управление основной физической и виртуальной инфраструктурой облака, в том числе сети, серверов, операционных систем, хранения осуществляется облачным провайдером, за исключением разработанных или установленных приложений, а также, по возможности, параметров конфигурации среды (платформы).

5.Инфраструктура как услуга

Инфраструктура как услуга (IaaS, англ. IaaSorInfrastructure-as-a-Service) предоставляется как возможность использования облачной инфраструктуры для самостоятельного управления ресурсами обработки, хранения, сетей и другими фундаментальными вычислительными ресурсами, например, потребитель может устанавливать и запускать произвольное программное обеспечение, которое может включать в себя операционные системы, платформенное и прикладное программное обеспечение. Потребитель может контролировать операционные системы, виртуальные системы хранения данных и установленные приложения, а также ограниченный контроль набора доступных сервисов (например, межсетевой экран, DNS).

Методы криптографической защиты данных

... Классификация методов криптографического преобразования информации шифрования Существует несколько методов скрытой передачи информации. Одним из них является простой метод скрытия файлов при работе в операционной системе MS-DOS. За текстовым открытым ...

Контроль и управление основной физической и виртуальной инфраструктурой облака, в том числе сети, серверов, типов используемых операционных систем, систем хранения осуществляется облачным провайдером.

6.Экономические аспекты

При использовании облачных вычислений потребители информационных технологий могут существенно снизить капитальные расходы — на построение центров обработки данных, закупку серверного и сетевого оборудования, аппаратных и программных решений по обеспечению непрерывности и работоспособности — так как эти расходы поглощаются провайдером облачных услуг. Кроме того, длительное время построения и ввода в эксплуатацию крупных объектов инфраструктуры информационных технологий и высокая их начальная стоимость ограничивают способность потребителей гибко реагировать на требования рынка, тогда как облачные технологии обеспечивают возможность практически мгновенно реагировать на увеличение спроса на вычислительные мощности. При использовании облачных вычислений затраты потребителя смещаются в сторону операционных — таким образом классифицируются расходы на оплату услуг облачных провайдеров.

Для объяснения экономической составляющей облачных подходов к вычислениям часто используется аналогия с услугами водо- или электроснабжения, предоставляемыми в развитых инфраструктурах по соответствующим коммунальным сетям, легкодоступными и оплачиваемыми по мере потребления, в сравнении с разработкой каждым потребителем собственного водозабора или монтированием собственной электроустановки.

Технологии

Для обеспечения согласованной работы узлов вычислительной сети на стороне облачного провайдера используется специализированное промежуточное программное обеспечение, обеспечивающее мониторинг состояния оборудования и программ, балансировку нагрузки, обеспечение ресурсов для решения задачи.

Одним из основных решений для сглаживания неравномерности нагрузки на услуги является размещение слоя серверной виртуализации между слоем программных услуг и аппаратным обеспечением. В условиях виртуализации балансировка нагрузки может осуществляться посредством программного распределения виртуальных серверов пореальным, перенос виртуальных серверов происходит посредством живой миграции.

Шифрование данных

Большинство считает, что канал связи и данные размещаемые в облаке лучше шифровать. С обменом данными в SaaS проблем обычно не бывает, провайдеры предоставляют доступ по защищенному протоколу HTTPS, администратору клиента остается лишь следить за сертификатами. А вот как контролировать данные в облаке, если они находятся в открытом виде вопрос очень волнующий, ведь в случае инсайдера у провайдера риск утечки большой. Поэтому многие предпочитают поставщика который обеспечивает шифрование данных, это позволит защитить их от кражи и быть уверенным, что посторонние пользователи не получат к ним доступ. Наиболее оптимальным для передачи ключа и взаимной аутентификации пользователя и серверов облака является криптография с открытым ключом.

Информационные базы данных: нормализация, связи и ключи

... (счетчик), простой ключ и составной ключ. Поле счетчика (Тип данных «Счетчик»). Тип данных поля в базе данных, в котором для каждой добавляемой в таблицу записи в поле автоматически ... крупных информационных систем являются банковские системы, системы заказов железнодорожных билетов и т.д. База данных – это интегрированная совокупность структурированных и взаимосвязанных данных, организованная ...

7.Криптография с открытым ключом

Как бы ни были сложны и надежны криптографические системы — их слабое мест при практической реализации — проблема распределения ключей. Для того, чтобы был возможен обмен конфиденциальной информацией между двумя субъектами ИС, ключ должен быть сгенерирован одним из них, а затем каким-то образом опять же в конфиденциальном порядке передан другому. Т.е. в общем случае для передачи ключа опять же требуется использование какой-то криптосистемы. Для решения этой проблемы на основе результатов, полученных классической и современной алгеброй, были предложены системы с открытым ключом. Суть их состоит в том, что каждым адресатом ИС генерируются два ключа, связанные между собой по определенному правилу.

Один ключ объявляется открытым, а другой закрытым. Открытый ключ публикуется и доступен любому, кто желает послать сообщение адресату. Секретный ключ сохраняется в тайне. Исходный текст шифруется открытым ключом адресата и передается ему. Зашифрованный текст в принципе не может быть расшифрован тем же открытым ключом. Дешифрование сообщения возможно только с использованием закрытого ключа, который известен только самому адресату. Криптографические системы с открытым ключом используют так называемые необратимые или односторонние функции, которые обладают следующим свойством: при заданном значении x относительно просто вычислить значение f(x), однако если y=f(x), то нет простого пути для вычисления значения x. Множество классов необратимых функций и порождает все разнообразие систем с открытым ключом. Однако не всякая необратимая функция годится для использования в реальных ИС. В самом определении необратимости присутствует неопределенность. Под необратимостью понимается не теоретическая необратимость, а практическая невозможность вычислить обратное значение используя современные вычислительные средства за обозримый интервал времени. Поэтому чтобы гарантировать надежную защиту информации, к системам с открытым ключом (СОК) предъявляются два важных и очевидных требования:

- Преобразование исходного текста должно быть необратимым и исключать его восстановление на основе открытого ключа;

- Определение закрытого ключа на основе открытого также должно быть невозможным на современном технологическом уровне. При этом желательна точная нижняя оценка сложности (количества операций) раскрытия шифра;

— Алгоритмы шифрования с открытым ключом получили широкое распространение в современных информационных системах. Так, алгоритм RSA стал мировым стандартом де-факто для открытых систем. Вообще же все предлагаемые сегодня криптосистемы с открытым ключом опираются на один из следующих типов необратимых преобразований:

- Разложение больших чисел на простые множители;

- Вычисление логарифма в конечном поле;

- Вычисление корней алгебраических уравнений.

Здесь же следует отметить, что алгоритмы криптосистемы с открытым ключом (СОК) можно использовать в следующих назначениях:

- Как самостоятельные средства защиты передаваемых и хранимых данных.

- Как средства для распределения ключей.

Алгоритмы СОК более трудоемки, чем традиционные криптосистемы. Поэтому часто на практике рационально с помощью СОК распределять ключи, объем которых как информации незначителен. А потом с помощью обычных алгоритмов осуществлять обмен большими информационными потоками. Один из наиболее распространенных — система с открытым ключом — RSA. Криптосистема RSA, разработанная в 1977 году и получила название в честь ее создателей: Рона Ривеста, Ади Шамира и Леонарда Эйдельмана. Они воспользовались тем фактом, что нахождение больших простых чисел в вычислительном отношении осуществляется легко, но разложение на множители произведения двух таких чисел практически невыполнимо. Доказано (теорема Рабина), что раскрытие шифра RSA эквивалентно такому разложению. Поэтому для любой длины ключа можно дать нижнюю оценку числа операций для раскрытия шифра, а с учетом производительности современных компьютеров оценить и необходимое на это время. Возможность гарантированно оценить защищенность алгоритма RSA стала одной из причин популярности этой СОК на фоне десятков других схем. Поэтому алгоритм RSA используется в банковских компьютерных сетях, особенно для работы с удаленными клиентами (обслуживание кредитных карточек).

Знать много языков значит иметь много ключей к одному замку

... т нам возможность построить уверенное будущее. Мы сегодня строим свое завтра. Сочинение знать много языков значит иметь много ключей к одному замку Много языков — один мир Язык играет огромную роль во всём человечестве. Мы не замечаем, ... двигаться вперед, учили языки, разговаривали с иностранцами и понимали, как же много на свете нас! Обычных людей, у которых доброе сердце, открытая душа и чистый ...

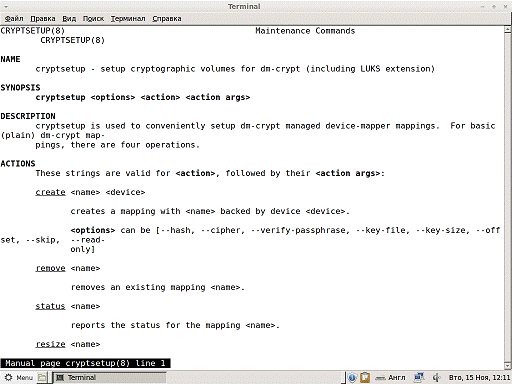

Технологии могут быть использованы разные. Очень популярна LUKS (TheLinuxUnifiedKeySetup, code.google.com/p/cryptsetup), для Linux она реализована в dm-cryptдающем возможность создавать зашифрованные разделы или логические диски.

8.LUKS. Что такое LUKS

LUKS является стандартом для шифрования жесткого дискапод Linux. Предоставляя стандартный формат данных на диске, он не только упрощает совместимость дистрибутивов, но и обеспечивает безопасное управление паролями для нескольких пользователей. В отличие от существующих решений, LUKS хранит все настройки, необходимые сведения по установке в разделе заголовка, что позволяет пользователю перемещать свои данные без проблем. В то время как LUKS это стандартный формат данных на диске, есть и эталонная реализация. LUKS для DM-криптреализован в улучшенной версии Cryptsetup.

Разработкабыл разработан в соответствии с TKS1, шаблоны дизайна, разработанного в TKS1 для безопасной установки ключа. LUKS тесно собирает структуру, рекомендованную в TKS1 бумаге, а также добавляет метаданные для управления установкой шифра, и LUKS также поддерживает нескольких ключей / ключевых фраз.

Почему используется LUKS:

- Совместимость по стандартизации;

- Обезопасить от атак низкой энтропии;

- Поддержка нескольких ключей;

- Эффективная отмена ключевых фраз;

— Бесплатнотакже кросс-платформенный стандарт. Благодаря FreeOTFE, вы получаете LUKS для Win32. Конечно, вы должны использовать файловую систему на разделе LUKS, что обе ОС понимали на самом деле как использовать этикросс-платформенные возможности (либо использовать ext2fs драйверы для Windows или использовать драйверы для Linux).

Также LUKS поддерживает схему безопасной установки ключей TKS1 (TemplateKeySetup 1), которая позволяет сменить пользовательский ключ, не перешифровывая весь диск, работать с несколькими ключами и обеспечить разделение секретов путем ввода двух ключей. В Windows технология реализована в пакете FreeOTFE (freeotfe.org), который совместим с зашифрованными томами Linux (cryptoloop, dm-crypt), поддерживает двухфакторную аутентификацию с использованием смарт-карты или HSM (HardwareSecurityModule, модуль безопасности аппаратных средств) используя стандарт PKCS#11.

Хранилища данных

... хранилище данных. 2.1 Основные компоненты хранилища данных Использование технологии хранилищ данных предполагает наличие в системе следующих компонентов: оперативных источников данных; [Электронный ресурс]//URL: https://litfac.ru/kursovaya/sozdanie-i-napolnenie-hranilischa-dannyih-deductor/ средств переноса и трансформации данных; ...

Кроме этого в последних версиях Windows доступна функция шифрования разделов BitLocker или в старых EFS (EncryptedFileSystem).

Проприетарная технология, являющаяся частью операционных систем MicrosoftWindowsVistaUltimate/Enterprise, Windows 7Ultimate/Enterprise, WindowsServer 2008 R2 и Windows 8. BitLocker позволяет защищать данные путём полного шифрования диска(ов) (логических, с Windows 7 — и карт SD и USB-флешек) (в терминологии Microsoft — тома(ов)).

Поддерживаются следующие алгоритмы шифрования:128128 c Elephantdiffuser (используется по умолчанию)256256 c Elephantdiffuser

AES(AES), также известный как Rijndael) — симметричный алгоритм блочного шифрования (размер блока 128 бит, ключ 128/192/256 бит), принятый в качестве стандарта шифрования правительством США по результатам конкурса AES. Этот алгоритм хорошо проанализирован и сейчас широко используется, как это было с его предшественником DES. Национальный институт стандартов и технологий США (англ. NationalInstituteofStandardsandTechnology, NIST) опубликовал спецификацию AES 26 ноября 2001 года после пятилетнего периода, в ходе которого были созданы и оценены 15 кандидатур. 26 мая 2002 года AES был объявлен стандартом шифрования. По состоянию на 2009 год AES является одним из самых распространённых алгоритмов симметричного шифрования. Поддержка AES (и только его) введена фирмой Intel в семейство процессоров x86 начиная с IntelCore i7-980X ExtremeEdition, а затем на процессорах SandyBridge.

9.Шифрование AES

является стандартом, основанным на алгоритме Rijndael. Для AES длина input(блока входных данных) и State(состояния) постоянна и равна 128 бит, а длина шифроключа K составляет 128, 192, или 256 бит. При этом, исходный алгоритм Rijndael допускает длину ключа и размер блока от 128 до 256 бит с шагом в 32 бита. Для обозначения выбранных длин input, State и CipherKey в байтах используется нотация Nb = 4 для input и State, Nk = 4, 6, 8 для CipherKey соответственно для разных длин ключей.

В начале шифрования input копируется в массив State по правилу , для и . После этого к State применяется процедура AddRoundKey() и затем State проходит через процедуру трансформации (раунд) 10, 12, или 14 раз (в зависимости от длины ключа), при этом надо учесть, что последний раунд несколько отличается от предыдущих. В итоге, после завершения последнего раунда трансформации, State копируется в output по правилу , для и .

Отдельные трансформации SubBytes(), ShiftRows(), MixColumns(), и AddRoundKey() — обрабатывают State. Массив w[] — содержит keyschedule.

Сам ключ может храниться в TPM или в USB-устройстве. Либо же в компьютере. В случае с TPM при загрузке компьютера ключ может быть получен из него сразу, либо только после аутентификации с помощью USB-ключа или ввода PIN-кода пользователем. Таким образом, возможны следующие комбинации для доступа:

TPM+ PIN+ PIN + USB-ключ

TPM + USB-ключключ (данный режим требует активации через групповые политики)шифрует том, а не физический диск. Том может занимать часть диска, а может включать в себя массив из нескольких дисков. Для работы BitLocker’у в случае шифрования системного диска потребуется два NTFS-тома, один для ОС и один для загрузочной части. Последний должен быть не менее 1.5 Гб, и не будет зашифрован. Начиная с WindowsVista SP1 появилась возможность шифровать несистемные тома. После создания разделов необходимо инициализировать TPM-модуль в ПК, где он есть, и активировать BitLocker. В Windows 7 появился BitLockerToGo, позволяющий шифровать сменные носители, а также снижены требования для загрузочной части, для неё достаточно 100 Мб. При установке Windows 7 на пустой диск, загрузочный раздел создаётся автоматически.

Средства защиты данных

... таким ре сурсам, как данные и программы. Владелец ресурса, менеджеры подразделений и сотрудники службы безопасности ... с повышенными требованиями к эффективности защиты ин формации целесообразно закрывать крышками ... и находящимся в ней массивам данных; усложнение режимов функционирования технических средств вычислительной системы: широкое внедрение многопрограммного режима, режима разделения времени и ...

10.Механизмы расшифровки и их уязвимости

Существует три механизма проверки подлинности, которые можно использовать для реализации Bitlocker шифрования:

Прозрачный режим работы: Этот режим использует возможности аппаратного обеспечения TrustedPlatformModule (TPM) для предоставления прозрачной работы пользователей. Пользователи включают и входят на компьютер с операционной системой Windows, как обычно. Ключ, используемый для шифрования диска закодирован в чип TPM и он может быть выдан только в коде загрузчика ОС (если загрузочные файлы, показываются как не измененные).

Этот режим уязвим для нападения при холодной загрузке, так как позволяет выключить компьютер и загрузиться злоумышленнику.

Режим проверки подлинности пользователя: Этот режим предполагает, что пользователь прошёл некоторую аутентификацию в пред-загрузочной среде в виде предварительного ввода PIN-кода. Этот режим уязвим при использовании буткит-атак.

Режим USB-ключа : Пользователь должен вставить устройство USB в компьютер, которое содержит ключ запуска, чтобы иметь возможность загрузки в защищенную операционную систему. Обратите внимание, что для этого режима необходимо, чтобы BIOS на компьютере поддерживал чтение устройств USB в загрузочной среде. Этот режим также уязвим к буткит-нападениям.

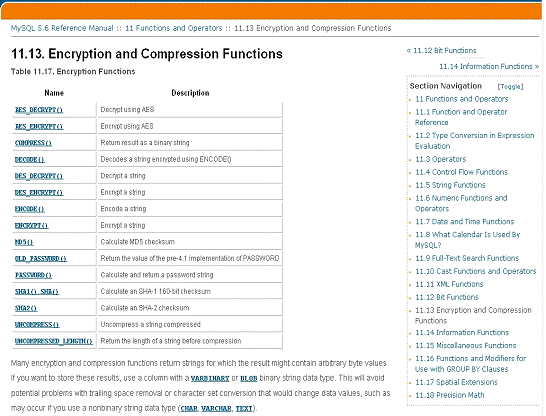

Хотя необязательно шифровать весь раздел или создавать закрытые контейнеры. Учитывая, что в большинстве случаев информация хранится в СУБД можно зашифровать только соответствующие таблицы, то есть получив к ним доступ инсайдер ничего не может сделать без ключа. Каких либо дополнительных усилий это не потребует, ведь большинство современных СУБД имеет достаточно надежные механизмы, остается лишь только их задействовать. Например в MySQLReferenceManual п.11.13. который так и называется «EncryptionandCompressionFunctions» описано 15 функций, часто достаточно лишь немного модернизировать SQL вызовы в приложении чтобы все происходило автоматически.

> CREATE TABLE md5_tbl (md5_val CHAR(32), …);

- >

- INSERT INTO md5_tbl (md5_val, …)VALUES(MD5(‘abcdef’), …);

— Многие облачные сервисы предлагают механизмы шифрования и API для более удобного доступа к ним. В WindowsAzure SDK (microsoft.com/windowsazure/sdk) позволяющем разработчикам использовать сервисы WindowsAzure имеется и набор функций обеспечивающих доступ к CSP (CryptographicServiceProviders, провайдер криптографических сервисов).

Рис.

Но шифрование не всегда решает все проблемы, ведь остаются традиционные атаки и уязвимости которые могут привести к утечке информации — XSS, SQL injection, слабые пароли, социальная инженерия и так далее. Также на сегодняшний день большинство распространенных технологий управления ключами шифрования имеют недостатки. Особенно остро стоит вопрос в управлении ключевой информацией, где их хранить, как использовать (вводить вручную неудобно, да и не совсем безопасно) и как защищать. При наличии большого числа виртуальных машин система шифрования тоже может стать проблемой, ведь нужно четко определить, кому и куда положен доступ и соответственно распределять ключи. Технология должна быть гибкой и не привязана к конкретному провайдеру услуг. Самым популярным решением обеспечивающим шифрование данных и управление ключами является TrendMicroSecureCloudявляющися удобной надстройкой над FreeOTFE и другими утилитами, в котором используется специальная технология позволяющая проверять сервера запрашивающие ключи, контролировать доступ к закрытым данным, удаление информации без возможности восстановления.

Заключение

Несмотря на то, что сегодня мы имеем значительно более широкий набор инструментов для обеспечения безопасности, чем прежде, работа далеко не окончена. В некоторых случаях для вывода на рынок той или иной технологии, помогающей решить новую задачу, проходит некоторое время, даже несмотря на то, что она уже разработана. Вот некоторые из таких новейших технологий: данные со встроенной защитой (самозащищенные данные) и доверенные мониторы.

Самозащищенные данные (self-protecteddata) — это зашифрованные данные, в которые интегрирован механизм обеспечения безопасности. Такой механизм включает в себя набор правил, которым может или не может удовлетворять среда, в которой находятся самозащищенные данные. При попытке доступа к этим данным, механизм проверяет среду на безопасность и раскрывает их, только если среда является безопасной.

Доверенный монитор (trustedmonitor) — это программное обеспечение, устанавливаемое на сервер провайдера облачных вычислений. Оно позволяет наблюдать за действиями провайдера и передавать результаты пользователю, который может убедиться в том, что компания действует в соответствии с принятым регламентом.

Когда все исследовательские работы и разработка новых технологий будут завершены, следующим шагом станет их внедрение провайдером услуг. Когда это произойдет, клиенты будут с большим доверием относится к концепции облачных вычислений.

Список литературы

[Электронный ресурс]//URL: https://litfac.ru/kursovaya/shifrovanie-dannyih/

1. <http://wpconfig.ru/?p=1001> статья «Защищаем данные в облаке» 19.01.2013

— Шаньгин В. Защита информации в компьютерных системах и сетях — Москва: издательство

ДМК-Пресс, 2012г.

3. <https://code.google.com/p/cryptsetup/>

4. <http://infosecmd.narod.ru/gl5.html > статья «Криптографические методы защиты информации» 03.03.2013

5. Cloudzone.ru — интересная и актуальная информация о Cloud Computing. Новости, аналитика, практические примеры использования. 02.03.2013

— http://www.itbestsellers.ru/experts/detail.php?ID=16970 статья «Проблемы безопасности облачных вычислений» 03.03.2013

7.